AWSにおけるある程度セキュリティ強度の強いサーバの構築について

というわけで、AWSでサーバを立てて、まずはユーザ認証周りのセキュリティについて学んでいきたいと思います。標準的なLinuxの設定について触りたいので、AWS特有のセキュリティ機能(IAMやVPC)については今後にまわします。

とりあえず、パッと思いつくユーザ認証のセキュリティ周りは以下くらいかなと思うので、実際に手を動かして設定していきます。

1.root直ログイン禁止/パスワードログイン禁止

rootユーザというのは、WindowsにおけるAdministratorみたいなもの(当然いろいろ違う)で、いわゆる何でもできてしまうユーザです。仮に悪意のある第三者にこのユーザを乗っ取られると詰みます。将棋でいうところの王にあたり、何が何でも死守する必要があります。

そのため、rootユーザの直接なログインは禁止してしまって、rootユーザ権限が必要な場合は、後述する「sudo」や「su」コマンドで間接的に使用するのが一般的です。

あと、パスワードログインを許可していると総当たり攻撃というパスワード解読攻撃の的になるため禁止し、後述する公開鍵認証によりログインするのが一般的です。総当たり攻撃、英語で言うとブルートフォースアタックと言うらしいです。ロボアニメとかの必殺技っぽいですね。

尚、AWSはデフォルト(初期設定)でrootユーザへの直ログインとパスワードログインは禁止されているので、今回はその設定をわざわざ解除したり、再度設定したりしてみます。

AWSを利用するまでの手順とかはまた今度書きたいと思います。結構公式ヘルプがしっかりしていて、登録からEC2インスタンス作成・ログインまで1時間もかかりませんでした。すごい時代ですね。余談ですが、AWSへの登録にはクレジットカードが必要になります。持ってない学生さんとかはVプリカとかを利用しましょう。今のところ(2017/4/16現在)Vプリカで登録可能みたいです。

前置きが長くなりましたが、EC2インスタンス(仮想サーバ)を作成しteratermというツールで自分のPCからログインしました。初期ログイン可能なユーザは「ec2-user」となります。

SSHログインの設定は「/etc/ssh/sshd_config」ファイルが担っているので、こちらの設定を以下の通りに変更していきます。

<sshd_config変更前>

PermitRootLogin forced-commands-only

⇒特定のコマンド実行時のみrootへのログインを許可

PasswordAuthentication no

⇒パスワードログインを禁止

<sshd_config変更後>

PermitRootLogin yes

⇒rootへのログインを許可

PasswordAuthentication yes

⇒パスワードログインを許可

<実行コマンド>

①.sshd_configをバックアップしviエディタで編集

$ cd /etc/ssh

$ sudo cp -ip sshd_config sshd_config.20170416

$ sudo vi sshd_config

②.編集結果をdiffコマンドで確認

$ diff sshd_config sshd_config.20170416

51c51

< PermitRootLogin yes

---

> PermitRootLogin forced-commands-only

82c82

< PasswordAuthentication yes

---

> PasswordAuthentication no

158c158

< # ForceCommand cvs server

---

> # ForceCommand cvs server

No newline at end of file

③.sshdを再起動

sudo /etc/init.d/sshd restart

Stopping sshd: [ OK ]

Starting sshd: [ OK ]

④.rootユーザのパスワードを適当に変更

$ sudo passwd root

Changing password for user root.

New password:

Retype new password:

passwd: all authentication tokens updated successfully.

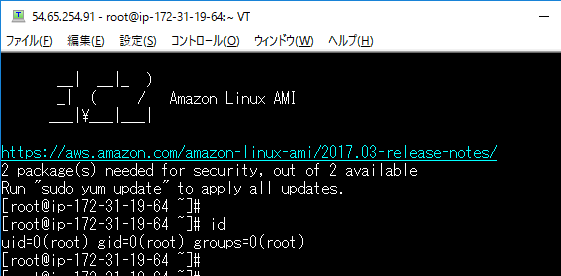

再度teratarmで今度はrootユーザでパスワードを入力しログインしたところ、正常にログインできました。セキュリティ強度がグンと下がったことになります。やりましたね!

怖いので、バックアップを戻して再度sshdを再起動します。

$ sudo mv sshd_config.20170416 sshd_config

$ sudo /etc/init.d/sshd restart

Stopping sshd: [ OK ]

Starting sshd: [ OK ]

再度rootで同様にパスワードログインを試みたところ、上記エラーがにより失敗しました。よかったですね。

2.SSHによる公開鍵認証ログイン設定

引き続き、SSHによる公開鍵認証のログイン方法について学んでいきます。1つめの項目で該当サーバへのパスワードログイン禁止方法について書きましたが、ではどうやってログインするかというと公開鍵認証という方式をつかって、事前に作成・配布した鍵を持っているユーザ(PC)からのみログインを許可してあげます。

AWSはEC2インスタンス作成時、その鍵が生成され自動でダウンロードされ、初期ユーザであるec2-userはその鍵を使ってログインすることができます。

今回はEC2インスタンス作成・ログイン後、Linuxサーバ内でコマンド実行により、SSH鍵生成・配布し、その鍵を使ってログインできるか試していこうと思います。

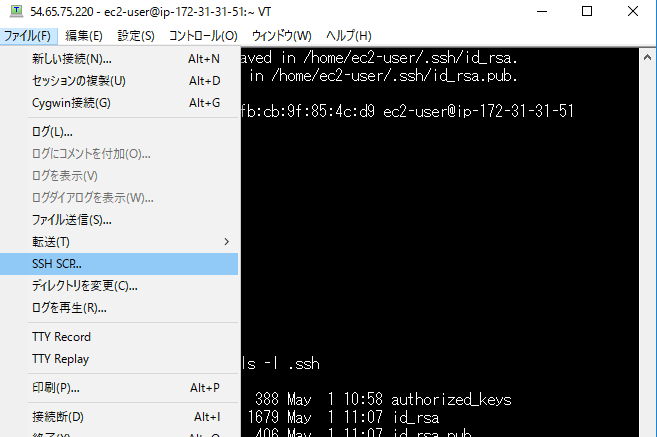

とりあえず、1と同様にec2-userでログインし、ホームディレクトリ「/home/ec2-user」配下に「.ssh」ディレクトリが存在することを確認します。

$ ls -l .ssh

total 4

-rw------- 1 ec2-user ec2-user 388 May 1 10:58 authorized_keys

ec2-userは既にSSHの鍵設定が行われているので「.ssh」ディレクトリが存在します。新規ユーザ等で存在しない場合は作成しましょう。

「.ssh」ディレクトリが存在するので、次に「ssh-keygen」コマンドを使用して、SSH鍵を作成します。

$ ssh-keygen -t rsa ←鍵タイプに「rsa」を指定

Generating public/private rsa key pair.

Enter file in which to save the key (/home/ec2-user/.ssh/id_rsa): ←「Enter」

Enter passphrase (empty for no passphrase): ←「パスフレーズを入力」(今回は省略)

Enter same passphrase again: ←「パスフレーズを入力」(今回は省略)

Your identification has been saved in /home/ec2-user/.ssh/id_rsa.

Your public key has been saved in /home/ec2-user/.ssh/id_rsa.pub.

The key fingerprint is:

2c:8d:29:ef:ee:9b:ee:0c:e2:0f:fb:cb:9f:85:4c:d9 ec2-user@ip-172-31-31-51

The key's randomart image is:

+--[ RSA 2048]----+

| |

| |

| |

| B |

| . * E |

| = o |

| o . + . |

| . = + + |

| oo=B%. |

+-----------------+

すると、「.ssh」配下に、秘密鍵(id_rsa)と公開鍵(id_rsa.pub)の2ファイルが作成されます。接続する側は秘密鍵を使って対象のサーバに接続します。接続される側は、アクセスがあると公開鍵を使って認証を行います。細かくいうと長くなるので、どこかであらためてまとめたいと思います。

$ ls -l .ssh

total 12

-rw------- 1 ec2-user ec2-user 388 May 1 10:58 authorized_keys

-rw------- 1 ec2-user ec2-user 1679 May 1 11:07 id_rsa

-rw-r--r-- 1 ec2-user ec2-user 406 May 1 11:07 id_rsa.pub

続いて、公開鍵の情報を「authorized_keys」に格納します。先述したとおり、「ec2-user」はすでにSSH鍵設定済みなので、すでに「authorized_keys」ファイルが存在します。その場合は、以下の通りに公開鍵情報を追記します。

$ cd .ssh

$ cat id_rsa.pub >> authorized_keys

既存の情報を消したりすると、先ほどまでログインできた既存の秘密鍵でもログインできなくなるので注意が必要です。

ちなみに「authorized_keys」が既に存在する場合は、以下の通りに設定します。

権限までしっかり設定してあげないとログインできません。

$ cd .ssh

$ mv id_rsa.pub authorized_keys

$ chmod 600 authorized_keys

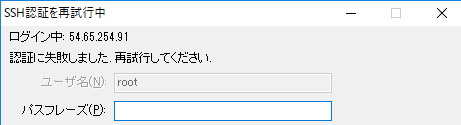

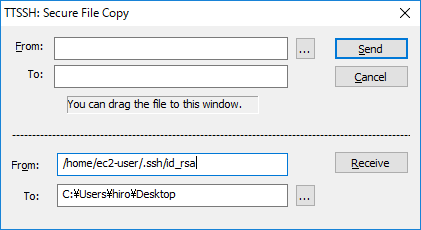

公開鍵の設定は済んだので、接続する端末(この場合自分のPC)に秘密鍵を転送します。今回はteratermのSCP機能を使って転送しました。

[ファイル]-[SSH SCP]を選択

下枠の「From」に秘密鍵をフルパスで記入。取得先に任意のフォルダを指定し、[Receive]ボタンをクリック。

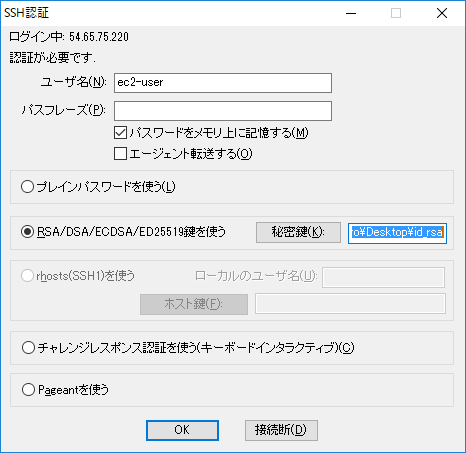

指定したフォルダに「id_rsa」ファイルが存在することを確認します。その後、再度teratermを起動し、「ec2-user」ユーザを入力し、今回転送した秘密鍵を選択し[OK]ボタンをクリック。

無事ログインできました。エラーになる場合は権限設定などを見直しましょう。

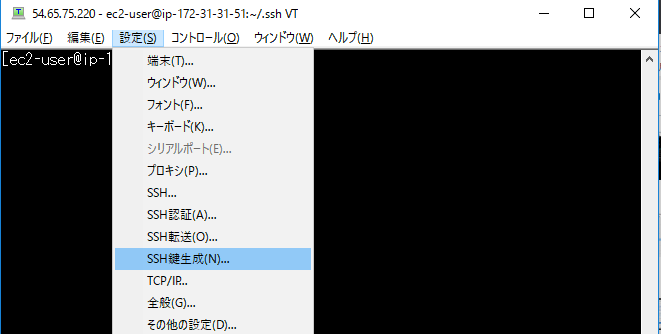

公開鍵認証ログインの設定は以上です。余談ですが、SSH鍵はLinuxサーバ内だけでなくクライアント側でも作ることができます。

teratermの場合[設定]-[SSH鍵の設定から作成可能で、その場合は逆に公開鍵を接続先のサーバに配布し、同様に「authorized_keys」に公開鍵情報を登録すると、作成した秘密鍵で接続可能になります。どちらかというと、クライアント側で鍵を生成した方がセキュリティ的には良いみたいですね。

というわけで、公開鍵認証によるログイン設定について書きました。細かい認証の流れとか勉強してると、すごく複雑に見えて(実際複雑)うんざりするのですが、とりあえず動かしてみて、感じをつかんだ後に詳細について学ぶのも一つじゃないかなぁと思います。

3.SSH接続用のポート番号変更

ではSSH接続用のポート番号を変更していきます。

その前に、ポート番号とは何か?について自分自身のおさらいもかねて学んでいきたいと思います。軽くWebで調べたところ、個人的に以下の記事がしっくり分かりやすかったです。

ポート番号とは、TCP/IP通信において、 コンピュータが通信に使用するプログラムを識別するための番号です。

ポート番号は16ビットの整数であり、 0番~65535番まであります。TCP/IP通信においては、 IPアドレスがあればネットワーク上のコンピュータを一意に識別することができますが、 該当コンピュータのどのプログラムに通信パケットを届けるかは、 IPアドレスだけでは決定できません。 どのプログラムに通信パケットを渡すのかを決定するために、 ポート番号を使用します。

IPアドレスは、よく住所にたとえられる(アドレスっていうくらいだし)のですが、PCやサーバが「家」でIPアドレスが「住所」だとすると、ポート番号は「郵便ポストの番号」というのが個人的にはしっくりくる例えになります。ただ、この郵便ポストめちゃくちゃ数が多く65536個(0~65535)あります。

送り元は手紙(データ)を送る際、どの住所(IPアドレス)のどの郵便ポスト番号(ポート番号)に手紙(データ)を送るかを指定する必要があるわけです。

そして、データを受け取る側(PC、サーバ)は、例えば「22」番の郵便ポスト(ポート番号)からの(データ)しか受け取らない設定もできます。これによって、他の郵便ポスト番号(ポート番号)経由の手紙(データ)は不審な手紙(データ)として破棄できたりします。

また、ポート番号は0番~1023番まではよく使うポート番号として予約されています。その内、今回話の対象とするSSHは「22」番を使って通信するとあらかじめ決まっています。

ここからが本題です。ポート番号は規約を統一することによって他PCやサーバとの通信を容易にするという役割が強いのですが、上記にあげたように受け付けるポート番号を絞ることでセキュリティ強度を上げる役割があります。

ただ、SSHの通信はデフォルトでは「22」番を使うということは全世界に知れ渡っているため、悪意のある第3者から攻撃を受けた場合、デフォルトのままだと受け付けるポート番号を絞ったところで無意味となってしまいます。

というわけで、SSHが使用するポート番号をデフォルト「22」から別のポート番号変えることで、セキュリティ強度を増そうという狙いになります。少なくとも、とりあえずポート番号「22」に対して攻撃してくる輩を弾くことができます。

果てしなく前置きが長くなりましたが、具体的な設定方法について触りながら書いていきます。

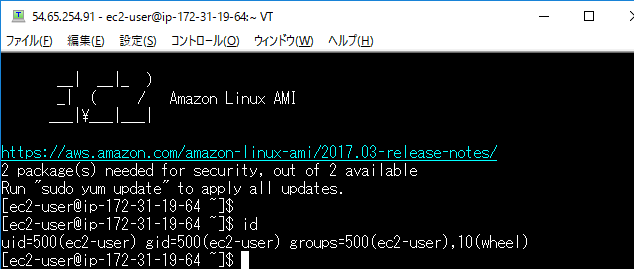

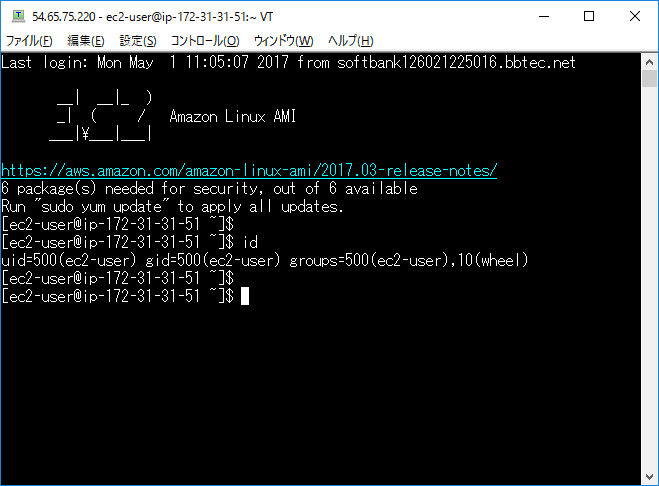

①ログインしrootユーザにスイッチする

$ id

uid=500(ec2-user) gid=500(ec2-user) groups=500(ec2-user),10(wheel)

$

$ sudo -s

# id

uid=0(root) gid=0(root) groups=0(root)

②sshd_configファイルを編集する

# cd /etc/ssh

# cp -ip sshd_config sshd_config.20170502

# vi sshd_config

※ 「# Port 22」の「#」を外し数字部分を「12345」に変更

# diff sshd_config sshd_config.20170502

17c17

< Port 12345

---

> #Port 22

158c158

< # ForceCommand cvs server

---

> # ForceCommand cvs server

③sshdを再起動する

# /etc/init.d/sshd restart

Stopping sshd: [ OK ]

Starting sshd: [ OK ]

④AWS上で通信許可のポート番号変更

AWSでは「セキュリティグループ」というサービスで上記に記載した、「受け付けるポート番号を絞る」等の設定がされており、デフォルトで「22」ポート番号の通信のみ許可するようになっています。そのため、許可するポート番号を「22」から「12345」に変更します。

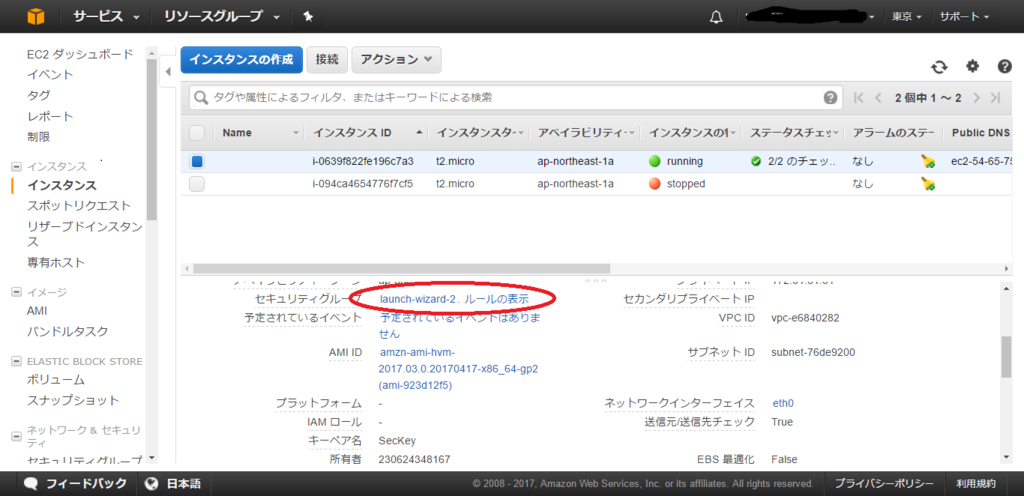

[EC2ダッシュボード]-[インスタンス]にて対象のインスタンスを選択。下枠のセキュリティグループをクリック。

[インバウンド]タブを選択し、[編集]をクリック

タイプに「カスタムTCPルール」を選択し、ポート番号に「12345」を入力し「保存」をクリック

以上で、SSHポート番号変更作業は完了しました。

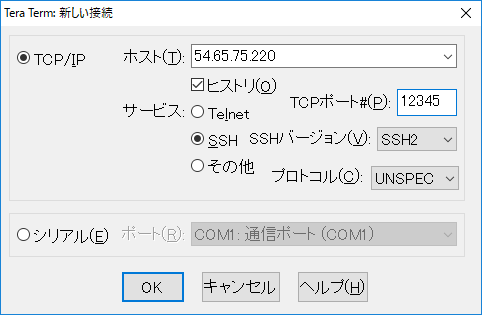

ログインできるか試します。teratermでポート番号12345を指定しログイン。

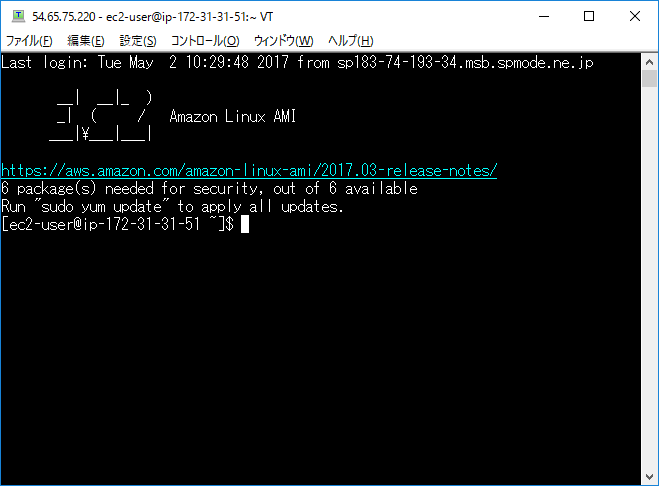

ポート番号12345でログインできました。よかった。

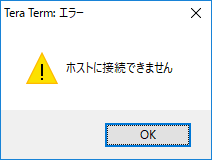

ちなみに、元のポート番号22番を指定するとログイン画面すらでず以下のエラーが返ってきます。

これで、「SSHのデフォルトポート22番をとりあえずアタックする」輩からの脅威からは逃れることができるようになりました。

4.ログイン用ユーザ設定

じゅんびちゅう

5.適切なsudo設定

じゅんびちゅう